Kaspersky Lab Global Araştırma ve Analiz Ekibi, 2005 yılından bu yana küresel siber casusluk operasyonlarında aktif olarak yer alan gelişmiş bir tehdit aktörü olan Poseidon Group’u ortaya çıkardığını duyurdu.

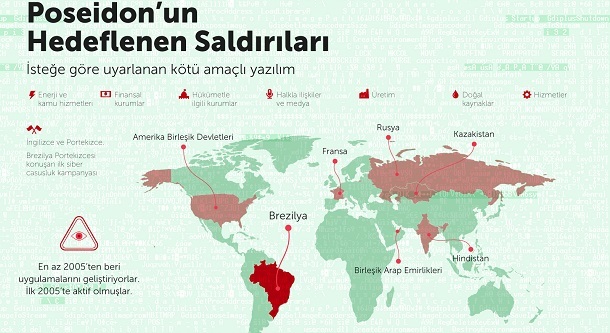

Poseidon Group’un öne çıkmasını sağlayan şey, kurbanlarından hassas verileri çalarak onları iş ilişkileri kurmaya mecbur etmek. Ve bu amaçla kullandıkları hileli sertifikalarla dijital olarak imzalanmış özel zararlı yazılımlar içeren saldırılar düzenleyen ticari bir varlık oluşu. Buna ek olarak, bu zararlı yazılım özellikle İngilizce ve Brezilya Portekizcesi ile işleyen Windows makinelerinde çalışması için tasarlanmış; bu da hedefli bir saldırı için bir ilk olmasıyla dikkat çekiyor.

Medya ve halkla ilişkiler firmalarının yanı sıra finans ve kamu kuruluşları, telekomünikasyon, imalat, enerji ve diğer kamu hizmeti şirketleri de dahil olmak üzere en az 35 adet şirketin birincil hedef olduğu tespit edildi. Uzmanlar, aynı zamanda üst düzey şirket yöneticilerine hitap eden hizmet şirketlerine de saldırılar gerçekleştirildiğini tespit etti.

Bu grubun kurbanlarının aşağıdaki ülkelerde olduğu bulunmuş durumda:

⦁ Amerika Birleşik Devletleri

⦁ Fransa

⦁ Kazakistan

⦁ Birleşik Arap Emirlikleri

⦁ Hindistan

⦁ Rusya

Ancak, kurbanların çoğunun ortak girişimleri veya ortak operasyonlarının bulunduğu Brezilya’da yer aldığı gözlerden kaçmıyor.

Poseidon Group’un özelliklerinden biri, etki alanı tabanlı kurumsal ağların aktif incelemesinin yapılmış olması. Analiz raporuna göre Poseidon Group, genellikle insan kaynaklarının cazibesini kullanarak, tıklandığında hedef sistemin içine kötü niyetli bir ikili bırakan RTF/DOC dosyaları içeren kimlik avı e-postaları kullanıyor. Bir başka önemli bulgu da Brezilya Portekizcesine ait dil dizelerinin varlığı. Örneklerden anlaşıldığı üzere Grubun Portekizce sistemleri tercih etmesi, daha önce görülmemiş bir uygulama.

Bir bilgisayar bundan etkilendiğinde zararlı yazılım, karmaşık yanal hareket aşamasını başlatmadan önce komuta ve kontrol sunucularına rapor veriyor. Bu aşamada genellikle, kimlik bilgileri, grup yönetim politikaları ve ilerideki saldırılarda kullanmak ve zararlı yazılımın yürütülmesini garanti almak için sistem günlükleri de dahil olmak üzere geniş çaplı bilgileri otomatik ve agresif olarak toplayan özel bir araç kullanılmakta. Bu şekilde saldırganlar, aslında yanal hareket ve dışa veri sızdırma sırasında ağ yöneticisi uyarılmadan hangi uygulamaları ve komutları kullanabileceklerini öğreniyorlar.

Toplanan bilgiler daha sonra, çalınan bilgilerin Poseidon’a fayda sağlayacak bir dizi şaibeli iş anlaşmasında kullanılacağı tehdidi ile kurban şirketleri bir güvenlik danışmanı olarak Poseidon Group ile anlaşma yapmak konusunda manipüle etmek amacıyla paravan bir işletme tarafından kullanılıyor.

Poseidon Group, en az on yıl boyunca aktif olduğundan yerleştirdiği merkezleri tasarlamak için kullandığı teknikleri zamanla geliştirerek birçok araştırmacının göstergeleri ilişkilendirmelerini ve parçaları bir araya getirmelerini zorlaştırdı. Ancak, 2015 yılının ortalarında, tüm kanıtları dikkatli bir şekilde toplayan, tehdit aktörünün kaligrafisi üzerinde çalışan ve saldırganın zaman çizelgesini yeniden oluşturan uzmanlar, daha önce tespit edilmiş ancak tanımlanamamış izlerin aslında aynı tehdit aktörüne yani Poseidon Group’a ait olduğunu ortaya çıkarmıştı.