Yetenekli bir siber saldırgan, meşhur Mirai zararlı yazılımını yaymak için ileri seviye bir Windows botnet’i geliştirdi. Aralarında Türkiye de olmak üzere, internete bağlantılı teknolojilere büyük miktarda yatırım yapan, gelişmekte olan pazarlar özellikle risk altında.

Kaspersky Lab uzmanları, halen kullanımda olan Mirai botnet’lerini kapatma çabalarının bir parçası olarak Mirai zararlı yazılımına yönelik ilk Windows tabanlı yayıcıyı analiz ediyor. Söz konusu Windows botu, 2016’nın sonunda gerçekleşen Mirai temelli büyük DDoS saldırılarını başlatan saldırganlardan daha gelişmiş becerilere sahip bir geliştirici tarafından oluşturulmuş gibi görünüyor ve dolayısıyla Mirai tabanlı saldırıların gelecekteki kullanımı ve hedefleri konusunda endişe veriyor. İşin arkasındaki geliştiricinin Çince konuştuğu tahmin ediliyor. Kaspersky Lab verileri, 2017’de yaklaşık 500 tekil sisteme yönelik saldırılar yapıldığını ve aralarında Türkiye de olmak üzere, internete bağlantılı teknolojilere büyük miktarda yatırım yapan, gelişmekte olan pazarların özellikle risk altında olduğuna dikkat çekiyor.

Windows tabanlı yayıcı, orijinal Miraii kod temelinden daha zengin ve daha sağlam ancak yeni sürümün bileşenleri, teknikleri ve işlevsellikleri yıllarca eskiye dayanıyor. Bu yayıcının Miraii zararlı yazılımını yayma kapasitesi ise sınırlı: Mirai botlarını, ele geçirilmiş olan bir Windows bilgisayarından savunmasız bir Linux IoT (Internet of Things – Nesnelerin İnternet’i) cihazına sadece kaba kuvvet saldırısıyla girdiği uzak bir telnet bağlantısı söz konuysa gönderebiliyor.

Bu kısıtlamaya rağmen, kodun daha deneyimli bir geliştiricinin, muhtemelen de Mirai ile yeni ilgilenmeye başlayan birinin eseri olduğu açıkça anlaşılıyor. Yazılımın içinde bulunan kodun Tayvan’da bulunan sunuculara bağlı Çince bir sistemde derlenmiş olması ve Çinli şirketlerden çalınan kod imzalama sertifikalarının kötüye kullanılmış olması gibi arkada bırakılan bir takım ipuçları, geliştiricinin Çince konuşan biri olduğu olasılığına dikkat çekiyor.

Kaspersky Lab Baş Güvenlik Araştırmacısı Kurt Baumgartner, “Mirai’nin Linux’tan Windows’a atladığını ve tecrübeli geliştiricilerin bu işlere giriştiğini görmek gerçekten endişe verici. 2011’de bankacılığı hedef alan Zeus adlı Truva atının kaynak kodunun yayımlanması yıllar süren problemleri beraberinde getirdi. 2016’da yayınlan Mirai IoT botu kaynak kodu da aynısını internet için yapacak. Gittikçe daha karmaşık becerileri ve teknikleri beraberinde getiren daha deneyimli saldırganlar, ortalıkta dolanan Mirai kodunu kullanmaya başlıyorlar. IoT Miraibotlarını yaymakta olan bir Windows botnet geliyor ve daha önce Mirai operatörleri tarafından kullanılamayan yeni cihazlara ve ağlara Mirai’nin yayılmasını sağlıyor. Bunun daha bir başlangıç olduğunu söyleyebiliriz” dedi.

Kaspersky Lab telemetri verilerine göre, söz konusu Windows botu tarafından 2017’de yaklaşık 500 tekil sistem saldırıya uğradı ve bu girişimler tespit edilerek engellendi.

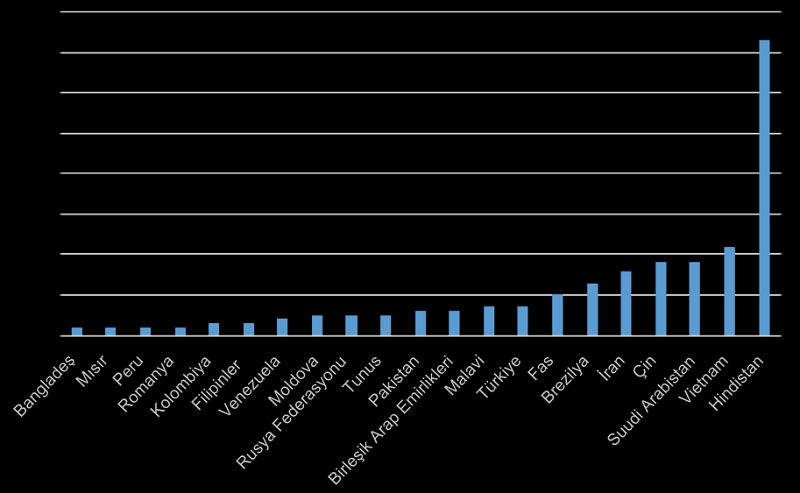

Saldırının ikinci aşamasında yer alan IP adreslerinin coğrafi konumlandırılmasına dayanarak, bu konuda en savunmasız ülkelerin bağlantılı teknolojilere büyük miktarda yatırım yapmış ve gelişmekte olan Hindistan, Vietnam, Suudi Arabistan, Çin, İran, Brezilya, Fas, Türkiye, Malavi, Birleşik Arap Emirlikleri, Pakistan, Tunus, Rusya, Moldova, Venezuela, Filipinler, Kolombiya, Romanya, Peru, Mısır ve Bangladeş olduğu ortaya çıkıyor.