Yapılan araştırmalar Microsoft Office açıklarına yönelik saldırıların arttığını gösteriyor. Zararlı Office belgeleriyle saldırıya uğrayan kullanıcıların sayısı 2017’nin ilk çeyreğine göre dört kat artmış durumda.

Microsoft Office açıklarından yararlanan saldırganlar, kullanıcıyla ek etkileşim gerektirmemesi ve tehlikeli kodları gizlice bulaştırması nedeniyle çok güçlü oluyor. Hem gelir elde etmek isteyen siber suçlular hem de zararlı amaçlar güden devlet destekli gelişmiş gruplar bu yöntemi sıklıkla kullanıyor.

2018’in ilk çeyreği, bu yöntemle popüler Microsoft Office yazılımlarını hedef alan çok sayıda saldırıya sahne oldu. Güvenlik uzmanlarına göre bu durum çok daha uzun süren bir eğilimin zirve noktası. 2017-2018 döneminde Microsoft Office yazılımı için en az on adet açık belirlenirken, aynı dönemde Adobe Flash Player için yalnızca iki adet sıfır-gün açığı belirlendi.

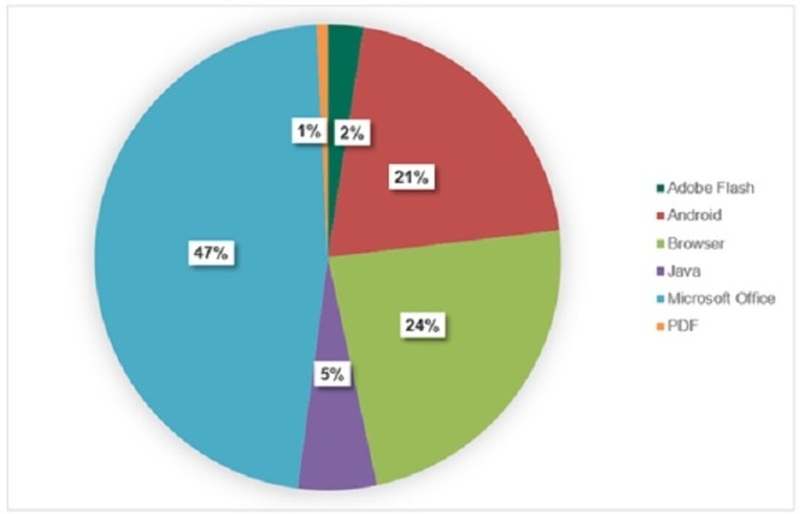

Adobe ve Microsoft’un Flash Player’dan yararlanmayı zorlaştırma çalışmaları sonucunda, saldırılarda kullanılan açıkların dağılımında Adobe Flash’ın oranı beklendiği şekilde düşüyor (ilk çeyrekte %3’ten bir miktar az).

Hedeflenen uygulamaların türüne göre, 2018’in ilk çeyreğinde saldırılarda kullanılan açıkların dağlımı

Siber suçlular bir açık bulur bulmaz o açıktan faydalanmanın yollarını hazırlıyor. Saldırı yöntemi olarak hedefli kimlik avını sıklıkla kullanan suçlular, kullanıcıları ve şirketleri zararlı eklere sahip e-postalarla zayıflatıyor. Bu tür hedefli kimlik avı yöntemleri gelişmiş hedefli saldırılarda genellikle dikkat çekmeyecek şekilde kullanılıyor. Yalnızca son altı ayda bunun birçok örneğine rastlandı.

Örneğin, 2017 sonbaharında uzmanlar gelişmiş açık koruma sistemleri müşterilerimize karşı kullanılan yeni bir Adobe Flash sıfır-gün açığını tespit etti. Açıktan yararlanan yazılım bir Microsoft Office belgesiyle dağıtılıyordu ve FinSpy adlı zararlı yazılımın en son sürümünü taşıyordu. Yapılan analizler sonucunda araştırmacılar bu saldırının ‘BlackOasis’ adlı gelişmiş tehdit grubuyla bağlantılı olduğunu belirledi. Aynı ay içinde uzmanlar, Microsoft Office’in tüm sürümlerine hedefli saldırılar düzenlemek için kullanılan kritik bir sıfır-gün açığı olan СVE-2017-11826 hakkında detaylı bir analiz yayınladı. Bu açık, Office Open XML derleyicisindeki СVE-2017-11826’dan faydalanan DOCX belgesine sahip bir RFT belgesi ile kullanılıyor. Sonunda birkaç gün önce, Internet Explorer sıfır-gün açığı CVE-2018-8174 hakkında bilgiler yayınlandı. Açık aynı zamanda hedefli saldırılarda da kullanıldı.

Kaspersky Lab Güvenlik Uzmanı Alexander Liskin konu hakkında şunları söyledi:“İlk çeyrekteki tehdit alanı, en büyük siber tehlikelerden birinin yama yönetimine dikkat edilmemesi olduğunu bize yeniden gösterdi. Markalar açıklar için yamalar yayınlasa da kullanıcılar genellikle ürünlerini zamanında güncelleyemiyor. Bu da, açıklar siber suçlu topluluklarında yayılır yayılmaz çok sayıda gizli ve etkili saldırının düzenlenmesine neden oluyor.”